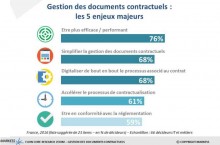

La numérisation des documents contractuels vise à la performance

Selon une étude du cabinet Markess, les entreprises numérisant les documents contractuels recherchent avant tout l'efficacité métier.Le développement...

Selon une étude du cabinet Markess, les entreprises numérisant les documents contractuels recherchent avant tout l'efficacité métier.Le développement...

CIO organise le 28 mars 2017 à Paris une conférence, une Matinée Stratégique, pour faire le point sur la stratégie technique de l'hybride IT....

Une étude SpokingPolls/Mitel sur les modalités d'adoption de l'UCaaS montre de nettes différences d'approches entre les pays d'Europe du Sud.L'UCaaS...

L'IoT permet de mieux suivre l'état des patients et les équipements de santé, à condition de veiller aux risques de sécurité.En 2020, plus de 25 %...

Lecko a publié le tome 9 de son « Etat de l'Art des Réseaux Sociaux d'Entreprise », un panorama des technologies et des pratiques en la matière. Si...

Dans la dernière édition de son étude sur la sécurité de l'information, EY montre que les entreprises sont encore loin d'avoir mis en place une...

Une étude menée par Balabit et publiée à l'occasion du FIC pointe, au sein des cyber-risques internes, ceux liés aux utilisateurs privilégiés.Les...

Les tendances Data et Analytics déterminées par Deloitte montrent l'importance des données mais leur usage reste problématique pour beaucoup. Les...

Lors de sa réunion du 18 janvier 2017, le CPI-B2B (Club de la Presse Informatique B2B) s'est penché sur la gouvernance des données dans les...

Le Security Operations Center (SOC) de Varsovie de l'éditeur F5 Networks a détecté 8356 attaques DDoS en zone EMEA en 2016.L'éditeur de solutions de...