Une faille de sécurité frappe les appareils Apple connectés en Wi-Fi ou USB

Des bizarreries dans la conception de l'OS mobile d'Apple permettent l'installation de logiciels malveillants sur les terminaux sous iOS et le siphonnage des cookies dans les apps Facebook et Gmail.

PublicitéApple a réussi à préserver son système d'exploitation mobile iOS contre de nombreux problèmes de sécurité, mais une présentation, prévue sur le Symposium Usenix Security (20-22 août, San Diego) va démontrer que ses protections sont loin d'être parfaites. Mercredi prochain, des chercheurs du Georgia Institute of Technology vont expliquer comment on peut profiter d'une faiblesse d'iOS quand iPhone ou iPad sont connectés via USB à un ordinateur ou si la synchronisation par Wi-Fi est activée. La beauté de leur attaque, c'est qu'elle ne repose pas sur des vulnérabilités dans le système d'exploitation, mode opératoire habituel des pirates pour prendre le contrôle des ordinateurs. L'attaque profite simplement de défauts dans la conception d'iOS, puisque tout se passe au niveau des couches de protection mises en place par le constructeur.

« Apple a en quelque sorte surestimé la sécurité de la connexion USB », a déclaré Tielei Wang, chercheur au Georgia Institute of Technology et co-auteur de l'étude avec Yeongjin Jang, Yizheng Chen, Simon Chung, Billy Lau et Wenke Lee (en photo). L'année dernière, l'équipe a développé une application iPhone nommée Jekyll comportant des fonctions malveillantes suffisamment bien masquées pour passer le test d'Apple et celle-ci a été disponible brièvement sur l'App Store. Selon, Tielei Wang, si leur test a été salué, certains critiques ont fait valoir qu'il y avait peu de chance que les gens téléchargent Jekyll au milieu des milliers d'applications disponibles dans l'App Store.

Une communauté « d'éleveurs de botnets »

Cette fois, le chercheur a dit que son équipe avait prévu de trouver un moyen d'infecter un grand nombre d'appareils iOS sans passer par le téléchargement de leur application malveillante. En effet, pour que l'attaque réussisse, il faut que le malware soit installé sur l'ordinateur de la victime. L'équipe a travaillé avec des appareils iOS connectés à Windows, de façon à profiter des réseaux de zombies qui sévissent sur cette plate-forme. « Il y a une communauté florissante de personnes connues sous le nom « d'éleveurs de botnets » qui vendent un accès à de grands réseaux d'ordinateurs compromis ». Mais leur procédure d'attaque fonctionne aussi sous OS X.

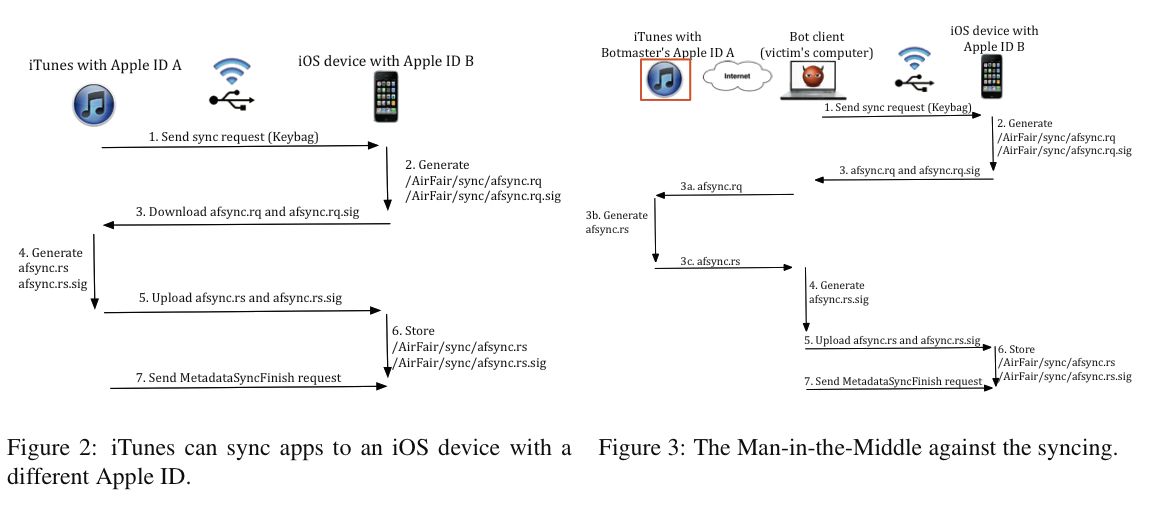

Pour télécharger une application sur l'App Store, Apple exige que l'utilisateur se connecte à son compte personnel. Mais Tielei Wang et ses chercheurs ont développé une attaque « man-in-the-middle » qui peut tromper un appareil Apple connecté à un ordinateur en autorisant le téléchargement d'une application utilisant l'Apple ID de quelqu'un d'autre. Tant que l'application conserve la signature numérique d'Apple, il n'est même pas nécessaire d'être connecté à l'App Store et l'application peut être fournie par un autre réseau. Mais Apple est très efficace pour repérer les applications malveillantes, de sorte que les chercheurs ont dû trouver une autre solution pour faire télécharger une application malveillante sans passer par l'App Store.

Publicité

Apple aurait reconnu le bien-fondé de la recherche

Apple délivre des certificats aux développeurs qui veulent distribuer en interne leurs propres applications. Ces certificats peuvent être utilisés pour « auto-signer » une application et la distribuer. L'équipe de Tielei Wang a constaté qu'il était possible de faire passer subrepticement un certificat de développeur (developer provisioning file) sur un appareil iOS quand il était connecté en USB à un ordinateur, sans rien signaler à la victime. C'est ainsi qu'ils ont pu installer une application malveillante auto-signée. Il leur a également été possible de remplacer des applications légitimes par des sosies malveillants. « Tout le processus peut se passer à l'insu de l'utilisateur », a affirmé le chercheur. « Nous pensons que c'est une faiblesse dans la conception d'iOS ».

Selon Tielei Wang, Apple a reconnu le bien-fondé de la recherche de l'équipe du Georgia Institute of Technology, qui a partagé certains de ses résultats avec l'entreprise de Cupertino l'an dernier. Apple en a tenu compte pour faire quelques changements. « Par exemple, un avertissement apparaît lorsque un appareil iOS est connecté pour la première fois à un ordinateur, informant l'utilisateur que les connexions ne doivent être effectuées qu'avec des ordinateurs de confiance », a dit le chercheur. Cet avertissement n'est affiché qu'une seule fois. Mais Apple dispose de moyens puissants pour désamorcer ces attaques. L'entreprise peut supprimer des applications de l'App Store, désactiver à distance des applications sur un terminal et révoquer des certificats de développeur. On peut éventuellement s'interroger sur l'intérêt qu'aurait un attaquant à infecter un grand nombre d'appareils sous iOS. Cependant, les pirates et les cyberespions parrainés par un État sont toujours à l'affût d'attaques ciblées, furtives, visant des utilisateurs bien spécifiques. Cette méthode pourrait être utile si l'attaquant sait exactement si une personne en particulier utilise un ordinateur compromis.

Une autre faiblesse lors d'une connexion via un port USB

Les chercheurs du Georgia Institute of Technology ont également identifié une autre faiblesse quand un appareil iOS est connecté via un port USB. Selon leur document de travail, l'ordinateur hôte a accès au terminal non seulement via iTunes, mais aussi via un protocole appelé Apple File Connection, utilisé pour voir les images ou les fichiers musicaux sur le terminal. Ce protocole a accès aux fichiers stockés dans les répertoires des applications iOS, donc aux cookies sécurisés « https » qui permettent aux services Web, entre autres choses, de se souvenir qu'une personne est connectée. Les cookies sont particulièrement sensibles car ils peuvent être utilisés pour détourner le compte d'un utilisateur.

« iOS empêche les applications d'accéder aux cookies provenant d'un autre compte. Mais la protection n'empêche pas un ordinateur de bureau de s'emparer de ces informations », a expliqué Tielei Wang. Son équipe a ainsi recueilli plusieurs cookies de connexion, dont ceux de Facebook et de Gmail. Interrogées par nos confrères d'IDG News Service, les deux entreprises n'ont pas souhaité faire de commentaire à ce sujet. Le meilleur conseil que donne le chercheur est de ne pas connecter son iPhone à un ordinateur, surtout si l'on estime que l'ordinateur peut être potentiellement infecté par des logiciels malveillants. « Il suffit de l'éviter », a déclaré le chercheur.

Cliquer ici pour agrandir les schémas.

Cliquer ici pour agrandir les schémas.

Traduction/Adaptation : Jean Elyan

Article rédigé par

IDG News Service,

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire