Rendre le SOC plus efficace : des clefs pour améliorer la cyberdéfense

Un nombre croissant d'organisations déploient des Security Operations Centers (SOC). Cependant, ces SOC peinent à montrer des résultats et doivent encore faire leurs preuves. À l'occasion des Assises du Club R2GS, plusieurs intervenants ont partagé leurs bonnes pratiques pour rendre les SOC plus efficaces.

PublicitéBeaucoup de grandes organisations publiques et privées ont aujourd'hui mis en oeuvre des SOC, ces centres opérationnels chargés de la sécurité de l'organisation, notamment sur le volet cyber. Ces équipes ont pour mission de détecter les tentatives d'intrusion et autres alertes de sécurité, tandis que des CERT (Computer Emergency Response Teams) ou CSIRT (Computer Security Incident Response Teams) s'occupent davantage de la réponse à apporter aux incidents.

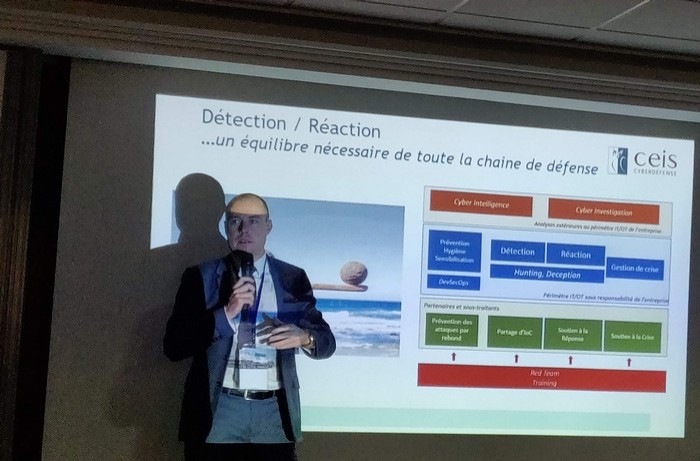

« Le SOC est aujourd'hui une brique essentielle dans les stratégies de cybersécurité des grands groupes, mais son efficacité reste malgré tout en deçà des attentes », pointe Vincent Riou, Président du Club R2GS, également Directeur Cybersécurité chez CEIS et DG de Bluecyforce. Dans une enquête récente du Ponemon Institute*, les répondants portent ainsi un regard sévère sur ces dispositifs : 58% les jugent inefficaces, et 53% incapables d'investiguer pour remonter à la source des menaces. « Une majorité d'incidents critiques ne sont pas détectés par le SOC. Bien souvent, ce sont les collaborateurs qui donnent l'alerte », détaille Vincent Riou. Les délais pour détecter les menaces et y remédier restent également très élevés, se comptant souvent en semaines, voire en mois - et même parfois en années.

Déficit de compétences + complexité croissante = équipes surchargées

Différentes études menées pour comprendre les origines de ces difficultés mettent en cause les mêmes facteurs : un manque de visibilité sur le trafic réseau, devenu trop complexe, ainsi qu'un alignement insuffisant avec les métiers. Les organisations doivent aussi composer avec la pénurie de compétences en cyberdéfense, couplée à de fréquents burnouts et à un turn-over élevé dans des équipes en place. Les collaborateurs des SOC sont surchargés de tâches répétitives, passant près de 30% de leur temps à ressaisir des informations plutôt que d'investiguer, selon Benoît Marion, manager senior en cybersécurité chez Wavestone. Ils manquent également bien souvent de perspectives d'évolution, en raison de fonctions de sécurité trop cloisonnées.

De leur côté, les cybercriminels bénéficient d'un excellent ratio coût/avantage. Ils s'organisent en réseau et échangent également leurs bonnes pratiques, dans de véritables marchés rassemblant des concepteurs d'outils, des mercenaires et même des recruteurs qui diffusent leurs offres d'emploi sur le Dark Web. Ils profitent également des avancées technologiques, notamment l'intelligence artificielle et l'automatisation. Dans ce contexte de lutte asymétrique, l'ampleur de la tâche semble considérable. Comment faire face ?

1. D'abord, renforcer la prévention

« Sans mesures adaptées pour prévenir les risques, SOC et CERT ne sont que des pansements sur une jambe de bois », déplore le président du club, qui rappelle dans la foulée l'importance des démarches 'Security by design' et DevSecOps. Pour Vincent Riou, « le nombre d'attaques exploitant des failles classiques, type buffer overflow ou cross-site scripting (XSS), montrent en effet que les basiques de la sécurité ne sont pas encore intégrés dans la chaîne de développement des applications. » Il souligne également l'importance d'une gestion rigoureuse des patchs, de la protection de la chaîne de valeur (avec la hausse des attaques par rebonds) et de la maîtrise du parc et du réseau, alors même que la surface d'exposition des organisations est amenée à croître avec l'arrivée de la 5G, l'IoT et l'Edge Computing.

Publicité2. Briser la « kill chain »

« Face à des cybercriminels qui monitorent leurs attaques et montent eux aussi en compétences, le premier objectif des cyber-défenseurs est de casser la 'kill chain', en décourageant les attaquants », explique Vincent Riou. Et cela commence par une vigilance accrue sur les informations diffusées, afin de limiter la capacité de reconnaissance active et passive de l'attaquant. « Ne racontez pas votre vie sur LinkedIn », martèle le président du R2GS. « Regardez sur le Dark Web si l'on parle de vous. Dotez-vous d'un système de renseignement extérieur. Ne négligez pas l'usage des leurres et autres pots de miels, encore trop peu répandu, qui permet de brouiller la donne pour les attaquants », conseille-t-il.

3. Regrouper les équipes de cyberdéfense en un seul lieu

« Les acteurs de la cyberdéfense doivent eux aussi s'organiser en réseau », pointe Vincent Riou. Le point d'orgue pour améliorer l'efficacité de la cyberdéfense est la mise en place d'un « Fusion Center », regroupant au même endroit les équipes SOC, CERT, les équipes d'investigation et des data scientists. Un tel centre facilite la communication et le partage de connaissances, et il permet aussi aux collaborateurs d'évoluer d'une fonction à l'autre, leur offrant des perspectives. Pour Benoît Marion, il est important d'inclure également les métiers dans cette démarche. « Pour cela, vous pouvez envoyer des champions de la supervision auprès de ces derniers, pour faire le lien avec le Fusion Center. C'est aux métiers de définir dans le détail ce qu'ils souhaitent superviser, la réponse à apporter aux menaces, et d'aider les équipes à investiguer en cas d'incident. »

4. Soutenir ses partenaires

Pour limiter l'impact des attaques par rebond, impliquant des sous-traitants, hébergeurs et autres partenaires auxquels on ne pense pas toujours, comme les cabinets d'avocats, les experts comptables ou les ESN, Vincent Riou insiste fortement sur le partage d'information au sein des chaînes de valeur. « Vous devez soutenir vos partenaires quand ils subissent un incident, à la fois pour les aider à répondre et à gérer la crise ». Enfin, il rappelle l'importance d'avoir des équipes d'attaque (red teams) internes et/ou externes, afin de mettre régulièrement les systèmes à l'épreuve, voire même en permanence quand c'est possible.

5. Aider les collaborateurs à monter en compétences

Les équipes de défense doivent améliorer leur connaissance des menaces, ce qui implique de se former aux techniques d'attaque. Des plates-formes hybrides simulant le système d'information (HNS Platform) peuvent être mises à la disposition des red teams afin que celles-ci s'entraînent en permanence. Différents outils peuvent également aider à décharger les collaborateurs de certaines tâches, notamment les outils SOAR (Security Orchestration, Automation and Response) ou les security bots pour automatiser certaines tâches, ou les solutions EDR (Endpoint Detection & Response) et CASB (Cloud Access Security Broker) pour étendre le périmètre de détection et de protection. Enfin, du côté des outils plus classiques, les approches de nouvelle génération ne sont pas à négliger : pares-feux avancés et autres solutions pour la détection et la prévention d'intrusions.

6. Prendre le temps d'évaluer les solutions

Pour aider les organisations à s'y retrouver face au nombre de solutions existantes, Vincent Riou conseille autant que possible de les tester à travers de vrais Proofs of Concept. Quand cela n'est pas possible, il recommande de privilégier les approches et prestataires qualifiés par des autorités compétentes, notamment l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) en France. « Nous devons développer le caractère clef en main des offres de détection d'incidents », souligne Vincent Strubel, sous-directeur Expertise à l'ANSSI. À ce jour, l'agence a qualifié cinq PDIS (prestataires de détection d'incidents de sécurité) et plusieurs autres candidatures sont à l'étude. Courant 2020, elle prévoit également de s'atteler à la qualification de prestataires sur la réponse aux incidents (PRIS).

* "Improving the Effectiveness of the Security Operations Center", étude Ponemon Institute pour Devo Technology, juin 2019.

Article rédigé par

Aurélie Chandeze, Rédactrice en chef adjointe de CIO

Suivez l'auteur sur Linked In,

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire