Panocrim 2019 du Clusif : les menaces qui ont rythmé l'année

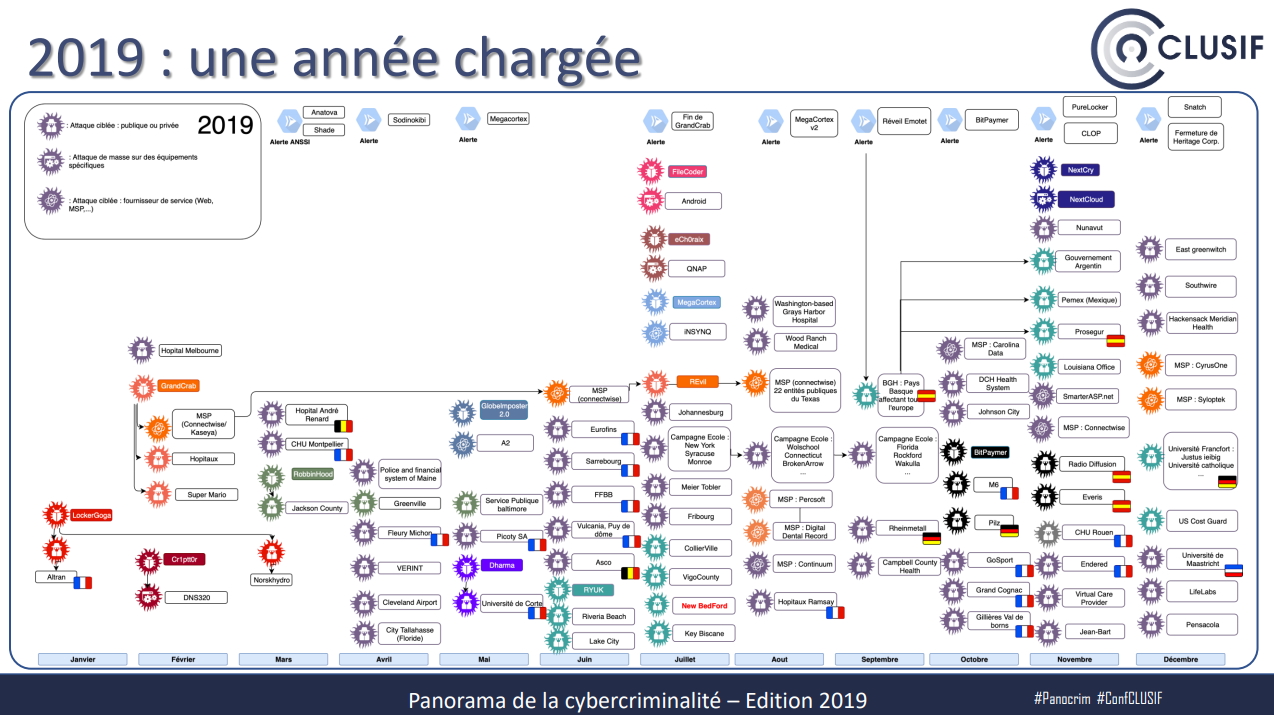

La vingtième édition du panorama du cybercrime du Clusif montre que les menaces ne faiblissent pas et restent diverses. Tromperies, ransomware, deep fake, attaques sur la supply chain, gestion de crise ont rythmé l'année 2019.

PublicitéC'est devenu un évènement incontournable dans le monde de la sécurité informatique, le Clusif présentait le millésime 2019 de son panorama du cybercrime, aussi dénommé Panocrim. Ce dernier fêtait par la même occasion son vingtième anniversaire et il flottait un air de nostalgie dans l'amphithéâtre de la Cité des Sciences. Plusieurs archives de l'INA sur la cybersécurité, appelée à l'époque « la sinistralité », ont ainsi ponctué les différentes interventions orchestrées par le secrétaire général de l'association Loïc Guezo.

Tromperies, ransomwares et attaques sur la supply chain

Quelles sont les grandes tendances du Panocrim 2019 ? Gérôme Billois, analyste chez Wavestone se lance en premier pour expliquer que l'année écoulée est celle de toutes les tromperies. « En dehors du phishing, le champ de la tromperie s'étend à d'autres territoires comme les assistants vocaux comme Alexa, Google Home », explique-t-il. Il ajoute que « la tromperie n'est pas cantonné au grand public et touche aussi les entreprises ou des évènements comme l'attaque des Jeux Olympiques en 2018 en Corée du Sud où les pirates ont eu la volonté de brouiller les pistes ».

Autre tendance, les ransomwares avec quelques idées reçues. Ainsi, « les emails ne représentent que 10% des sources d'infection. Parmi les autres vecteurs, il y a les sites web, les logiciels, les supports de stockage, etc. », constate Sylvain Correira-Prazeres et Pierre Bonifacio, experts en cybersécurité. Une chose est sûre, c'est que tout le monde est touché avec comme objectif « de faire payer ». Plusieurs affaires ont été retentissantes notamment aux Etats-Unis avec des villes touchées comme Baltimore ou des établissements de santé tel que le CHU de Rouen. En France, Marine Martin, RSSI adjointe chez Bourse Directe, a glissé que le ransomware le plus actif était Clop, celui-là même qui a touché le CHU de Rouen.

L'année 2019 a été particulièrement intense en matière de rançongiciel. (Crédit Photo : Clusif)

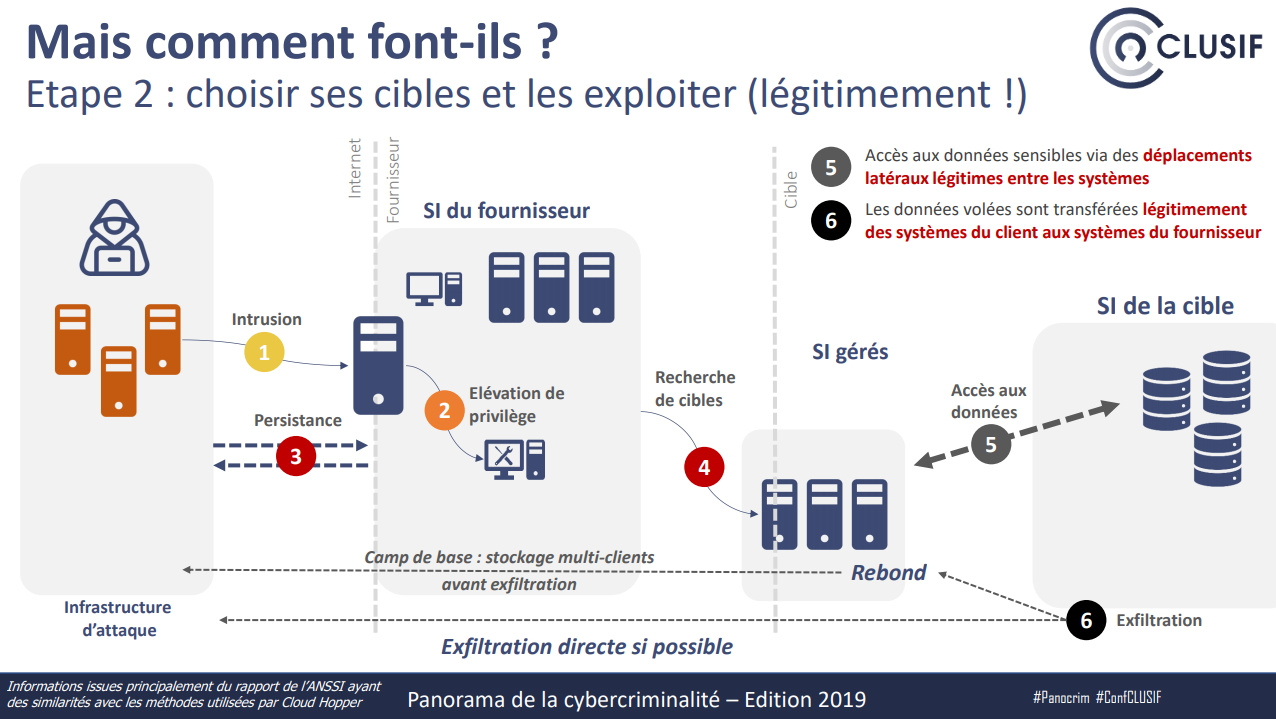

De même, le Panorama met en lumière cette année un thème cher à Guillaume Poupard de l'Anssi, la supply chain et les tiers au coeur des attaques. Le Clusif constate une accélération du nombre de cas et prend l'exemple de deux groupes aux méthodes différentes, mais aux objectifs similaires. Le premier se nomme Cloud Hopper apparu en 2019, mais déjà actif en 2017 sous une autre appellation. « Sa cible privilégiée était les fournisseurs IT comme HPE, Fujitsu, IBM, mais en réalité à travers ces entreprises les véritables cibles étaient des sociétés comme Rio Tinto, Allianz ou American Airlines », observe Gérôme Billois. L'autre groupe, baptisé Shadow Hammer, s'est servi de l'application de mise à jour des PC Asus (Live Updater) pour cibler des milliers d'adresses MAC. « Mais au final, seules 600 adresses intéressaient le groupe. En 2017, le groupe avait visé CCcleaner avec 700 000 machines touchées mais seulement 40 infectées », constate le consultant.

Publicité

La méthode d'attaque de Cloud Hopper décortiquée avec comme cible des prestataires IT de grandes entreprises. (Crédit Photo : Clusif)

Parmi les autres risques, l'étude du Clusif pointe le problème récurrent des mots de passe avec la montée en puissance du password stuffing, c'est à dire la réutilisation des mêmes mots de passe pour différents sites. Les questions géopolitiques ont également été abordées avec « des réponses à des vieilles affaires comme Stuxnet ou la liste des exploits des Shadow Brokers », constate Loïc Guezo.

Le jour d'après : gestion de crise et plaintes en ligne

Qui dit attaque, dit en parallèle communication de crise. Un exercice difficile et à géométrie variable selon les pays et les sociétés, comme le montre l'avocate Garance Mathias. « En 2019, il y a eu plusieurs façons de communiquer : silencieuse, discrétion et transparence ». En France, la discrétion est de mise avec une communication limitée et maîtrisée comme chez Altran ou Fleury Michon. A l'opposé, la société norvégienne Nordsk Hydro a joué la carte de la transparence, « en invitant les journalistes dans les cellules d'enquête, en créant un site web dédié à l'attaque », souligne-t-elle. Dans l'ensemble des cas, la gestion de crise est devenue un enjeu majeur à prendre en compte dans l'élaboration de sa politique de sécurité.

Autre maillon de la chaîne, l'autorité judiciaire qui sert d'appui et d'aide pour résoudre certaines affaires. Catherine Chambon, sous-directrice de la lutte contre la cybercriminalité à la Police Nationale, est revenue sur des cas comme Altran où l'enquête a permis de démanteler une partie de l'infrastructure du ou des auteurs et de déjouer une attaque visant le groupe LVMH. Elle enjoint les entreprises victimes à porter plainte et pour faciliter cette démarche « en mars prochain, il sera possible de déposer une plainte en ligne sur une plateforme nommée Thésée e-escroquerie », annonce la commissaire.

La riposte s'organise donc et le partage d'informations est crucial pour répondre plus rapidement aux menaces. En conclusion, le Clusif rappelle qu'il est un lieu d'échanges et de discussions sur les expériences vécues, mais aussi de travail sur les bonnes pratiques.

Article rédigé par

Jacques Cheminat, Rédacteur en chef LMI

Suivez l'auteur sur Linked In, Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire