Les systèmes Scada ne sont pas sans défense

De nombreuses sociétés s'évertuent à développer des solutions pour sécuriser les systèmes Scada, cheville ouvrière de l'industrie et cible favorite des pirates. Lors d'une matinée dédiée, CEIS a présenté cinq d'entre elles.

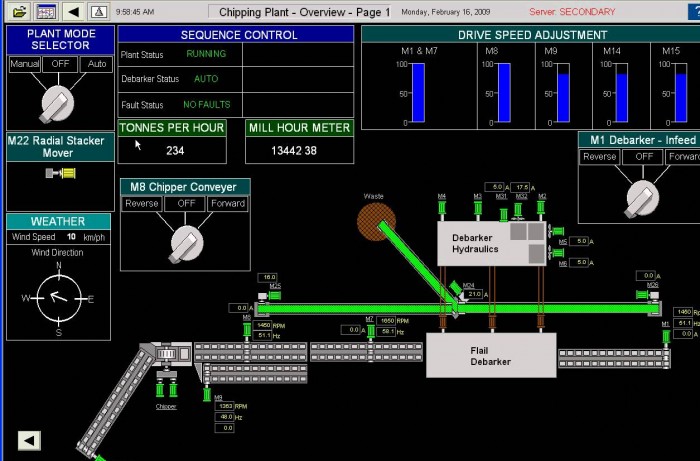

PublicitéCheville ouvrière de nombreuses industries, les systèmes Scada (Supervisory Control and Data Acquisition) accusent aujourd'hui de longues années d'existence. Pourtant, leur sécurité est aujourd'hui une priorité dans un monde ou la cyberguerre fait rage. Lors d'une matinée dédiée, CEIS, le cabinet de conseil en gestion des risques et organisateurs du FIC est revenu sur cette question.

Mais plutôt que de chercher à prêcher son propre message, la société a préféré donner la parole à cinq sociétés éditrices et fabricantes de solutions dédiées à la protection des systèmes Scada. Avant de basculer dans des questions purement technologiques, Stéphane Meynet, chef de projet systèmes industriels de l'ANSSI, a tenu à rappeler que 95% des problèmes de sécurité sur les systèmes Scada n'étaient pas liés à la technique ou l'informatique. « Ils sont, la plupart du temps, dus à des erreurs humaines ou au manque de formation », a expliqué l'expert. Rien ne sers donc de se ruer sur la technologie si les équipes ne sont pas formées.

Jouer un scénario

Toutefois, les solutions techniques ne sont pas à négliger et une certaine émulation technologique semble même poindre le bout de son nez dans le domaine de la sécurité des systèmes Scada. Afin d'éviter que la matinée ne tourne au simple déballage de banalité marketing, CEIS avait décidé de confronter les 5 sociétés qui venaient présenter leurs solutions à un cas fictif mais qui rappellera surement à certains des situations malheureusement bien réelles.

Ainsi, Fumex, OIV spécialisé dans la fabrication et la distribution de produits dangereux, doit aujourd'hui composer avec un système Scada complètement hétérogène qui, jusqu'à peu, n'était même pas sous la houlette de l'IT mais des responsables de productions. La plupart des systèmes n'était pas à jour, et de nombreuses failles étaient déjà identifiées. Comble de l'angoisse, le système était relié en IP au système bureautique, et donc à internet.

Le cloisonnement impératif

Pour Fumex, le premier enjeu était déjà d'isoler le système Scada du reste de l'entreprise. Elle a donc fait appel à la société Bertin IT. Cette PME met en avant sa solution Crossing G, une appliance capable de virtualiser trois machines virtuelles hautement sécurisées. Installées sur le réseau, elles assurent un cloisonnement entre les mondes Scada et bureautique. La première et la dernière VM assure le filtrage des flux entrants et sortants. Celle du milieu supporte des solutions d'analyse les données et permet à Bertin IT d'administrer directement la sécurité via une couche de services monitorés.

PublicitéUne fois ses systèmes Scada isolé du reste des réseaux de l'entreprise, Fumex devait s'attaquer au système en lui-même. Toutefois, il n'avait pas franchement de visibilité sur ce dernier. Elle avait besoin de mieux connaitre ses actifs et devait être en mesure de détecter les comportements suspects.

Fumex s'est alors tourné vers Sentryo et sa solution ICS Cybervision. La société a alors posé sur le réseau plusieurs sondes. Elles reportent directement l'activité via un réseau sécurisé à une centrale d'acquisition et de traitement. Basé sur des algorithmes de machine learning, cette dernière permet en moins d'une heure d'établir une cartographie complète du système. Compatible avec les automates Schneider, Siemens et Rockwell, ICS Cybervision met également en évidence les failles de sécurité déjà connues et les problèmes de mise à jour. Elle est également capable de détecter les comportements suspects. En outre, la solution est complètement indolore pour le réseau lors de son installation, faite par mirroring.

Des processeurs mathématiques pour analyser les attaques

Une fois le réseau Scada cartographié, Fumex avait un peu plus la conscience tranquille. Mais malheureusement, un virus avait été détecté. Désireuse de s'équiper de solutions de rémission et de protection efficace, l'OIV se tourne vers Tetrane.

La solution proposée par la société repose sur un processeur mathématique (processeur virtuel, sous forme logicielle). Il permet de faire du reverse engineering de façon très poussée et notamment de l'analyse des codes binaires qui transitent par le réseau. Non seulement, cette démarche donne la possibilité de détecter les attaques mais aussi de mettre à jour des failles zero-days et de remonter jusqu'à l'origine des intrusions. Grâce à l'analyse de Tetrane, Fumex peut ainsi adapter sa réponse au virus et endiguer sa propagation.

L'OIV s'est d'ailleurs rendu compte que le système avait été infecté par le biais d'une clés USB. Pour éviter que cela se reproduise, il fallait que Fumex trouve une solution pour endiguer ce genre de menaces. Plutôt que d'interdire l'utilisation des clés USB, ce qui n'aurait eu aucun sens, elle s'est équipé des solutions de Seclab. Nées d'un besoin interne d'EDF, celles-ci reposent sur des boitiers permettant de filtrer les contenus qui transitent depuis les clés USB. Placée entre ces dernières et le système, elle ne laisse passer que les fichiers spécifiés et ceux qui sont signés.

Ne pas oublier de failles

Même si son système semble un peu mieux préparer à résister à différentes attaques, Fumex devait s'assurer qu'aucune faille n'a été oubliée. l'OIV a donc lancé une vaste phase de test d'intrusion sur ses systèmes Scada.

Malheureusement, un des automates s'est arrêté. Il fallait trouver un moyen de tester le système sans pour autant l'abimer. Fumex a alors fait appel à Diateam. Grâce à ses solutions, la firme est capable de virtualiser entièrement un système Scada à moindre coût. Non seulement, cette technologie permet de mener des tests en mode sandbox mais elle fait peut aussi faire office d'entrainement pour les équipes.

Avec toute cette émulation technologique, les systèmes Scada semblent encore avoir de bons jours devant eux, d'autant plus qu'il est difficile d'imaginer certaines sociétés s'en passer.

Article rédigé par

Oscar Barthe, Journaliste

Suivez l'auteur sur Linked In, Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire