Des chercheurs découvrent des attaques ciblant les dirigeants dans le cloud

Des chercheurs ont découvert une campagne de phishing ciblant spécifiquement les comptes cloud de dirigeants pour ensuite avoir accès à des documents sensibles et s'introduire dans le réseau de l'entreprise.

PublicitéAu fur et à mesure que le cloud progresse au sein des entreprises, les cybercriminels s'y intéressent aussi de près. Les experts de l'éditeur réseau et sécurité Proofpoint ont découvert une campagne de piratage très spécifiquement ciblée. Elle a en effet touché les comptes cloud de dirigeants d'entreprises via du phishing. « La variété des fonctions ciblées indique une stratégie pragmatiqie de la part des auteurs de la menace, visant à compromettre les comptes avec différents niveaux d'accès à des ressources et des responsabilités importantes dans les fonctions organisationnelles, » observent les chercheurs. Les titres allant du directeur des ventes au directeur de comptes, en passant par le directeur financier, le vice-président des opérations, le président et le DG.

Un phishing personnalisé et l'installation de son propre MFA

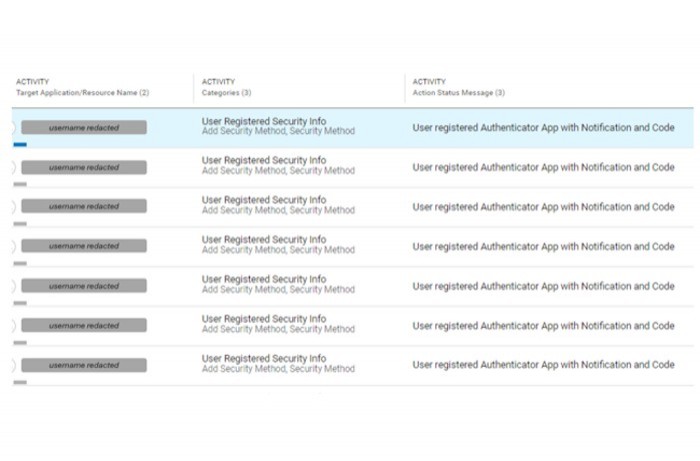

Les campagnes utilisent du phishing individualisé via la fonction de partage de documents. Bien que cette technique ne soit pas particulièrement nouvelle, le ciblage et les mouvements latéraux utilisés par les attaquants ont augmenté le taux de réussite de l'attaque, démontrant que les méthodes de phishing relativement basiques restent efficaces. Après avoir compromis un compte, les attaquants prennent plusieurs mesures pour s'assurer qu'ils conservent leur accès sans être facilement découverts. En plus d'ajouter leur propre méthode MFA (authentification multifacteur), ils créent des règles de boîte aux lettres destinées à masquer leurs traces et à effacer les preuves de leur activité malveillante.

Le but ultime de l'attaque semble être la fraude financière ou la compromission des emails professionnels (BEC), les attaquants envoyant des courriels depuis des comptes compromis aux employés des services des ressources humaines et financiers. Ils téléchargent également des fichiers sensibles contenant des informations sur les actifs financiers, les protocoles de sécurité internes et les informations d'identification des utilisateurs afin de mieux préparer leurs messages frauduleux. Les mouvements latéraux sont également un élément clef de l'attaque, des emails de phishing étant envoyés à d'autres employés clefs de l'entreprise à partir des comptes compromis.

Indicateurs de l'attaque de piratage de compte Microsoft Azure

« Notre analyse post-mortem a mis en évidence plusieurs proxys, services d'hébergement de données et domaines piratés, constituant l'infrastructure opérationnelle des cybercriminels », ont expliqué les chercheurs de Proofpoint. Ils ont notamment utilisé « des services proxy pour aligner l'origine géographique apparente des activités non autorisées sur celle des victimes ciblées, contournant ainsi les politiques de géolocalisation ». En outre, l'utilisation de services proxy aléatoires permet aux auteurs de menaces de masquer leur véritable emplacement et crée un défi supplémentaire pour les défenseurs cherchant à bloquer les activités malveillantes. Cela dit, les attaquants ont également été observés utilisant certaines adresses IP fixes de FAI situés en Russie et au Nigeria, potentiellement dans le cadre de faux pas révélant leur véritable emplacement.

PublicitéLes chercheurs ont aussi constaté que deux chaînes d'agents-utilisateurs uniques servaient lors de l'accès aux comptes compromis. Celles-ci pourraient être utilisées, avec les domaines d'infrastructure et les informations IP, comme indicateurs de compromission pour élaborer des règles de détection. Les applications Microsoft les plus fréquemment consultées dans les logs sont OfficeHome, Office365 Shell WCSS-Client (l'application du navigateur Web Office 365), Office 365 Exchange Online, Mes connexions, Mes applications et Mon profil.

Des conseils pour limiter les dommages

Proofpoint conseille aux entreprises de surveiller la chaîne d'agents-utilisateurs et les domaines sources spécifiques dans leurs logs, d'imposer immédiatement des modifications d'informations d'identification pour les utilisateurs ciblés ou compromis et de forcer les changements de mot de passe périodiques pour l'ensemble des employés. Les entreprises doivent également essayer d'identifier toutes les activités post-compromission ainsi que les vecteurs d'entrée initiaux : phishing, malware, usurpation d'identité, force brute, pulvérisation de mots de passe, etc. L'élaboration et l'utilisation de politiques de correction automatique pourraient minimiser l'accès des attaquants aux comptes et les dommages potentiels.

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire