Cybersécurité : une lutte forcément internationale

En attendant le déménagement du pôle dédié, la Gendarmerie Nationale poursuit sa lutte contre une cybercriminalité croissante. Elle co-organise le Cinquième Forum International de la Cybersécurité qui aura lieu les 28 et 29 janvier prochains à Lille.

PublicitéEntre l'Inauguration du Centre européen de lutte contre la cybercriminalité (EC3) le 11 janvier dernier et l'ouverture du Cinquième Forum International de la Cybersécurité les 28 et 29 janvier prochain à Lille, la Gendarmerie Nationale a présenté à la presse ses moyens de lutte contre la cybercriminalité. La division de lutte contre la cybercriminalité, placée sous l'autorité du lieutenant-colonel Eric Freyssinet, se situe pour l'instant au Fort de Rosny, en banlieue parisienne, en attendant de rejoindre d'ici deux ans les futurs bâtiments du Pôle Judiciaire à Pontoise. Cette migration est liée à la croissance des moyens accordés à la cybersécurité, qui va de pair avec la croissance de la menace. Le dispositif de la gendarmerie comprend aujourd'hui 750 correspondants dans les brigades ordinaires, 250 enquêteurs spécialisés à compétence régionale et une soixantaine d'experts au niveau national.

« Il y a dix ans, la cybercriminalité était une affaire de spécialistes avec peu de victimes ; aujourd'hui, tout le monde est concerné, y compris dans des pays du tiers-monde » observe Eric Freyssinet. De plus, les criminels peuvent se situer dans un premier pays, agir par des machines situées dans un deuxième pour atteindre des victimes résidant dans un troisième, le cas échéant en utilisant des intermédiaires mi-complices mi-victimes (les « mules », par exemple pour réceptionner et réexpédier des marchandises payées sur Internet avec des numéros de cartes bancaires volées) d'un quatrième pays. La crise économique implique une plus grande tentation pour les personnes en difficulté d'accepter d'être des « mules » plus ou moins conscientes de la gravité de leurs actes. Eric Freyssinet témoigne : « la plupart des enquêtes, aujourd'hui, ont une dimension internationale ».

Cet accroissement de la cybercriminalité, lié à celui des usages numériques, et son internationalisation justifient un travail de plus en plus mondial. Ils justifient également la collaboration avec des organisations telles que Signal-Spam et la co-organisation du Cinquième Forum International de la Cybersécurité par la Gendarmerie Nationale. Ce forum est en effet l'occasion d'échanger entre spécialistes du public et du privé de différents pays. Trois ministres feront d'ailleurs le déplacement : Fleur Pellerin (Ministre déléguée à l'Innovation et à l'Economie numérique), Jean-Yves Le Drian (Ministre de la Défense) et Manuel Valls (Ministre de l'Intérieur).

Electronique et numérique

Publicité

Electronique et numérique

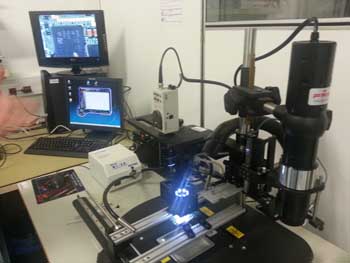

La lutte contre la cybercriminalité repose sur deux activités : l'enquête au sens strict dans un pôle de lutte directe contre la cybercriminalité et un groupe d'action plus technique, voire de recherche, en électronique et informatique. Ce dernier groupe n'effectue cependant pas de recherche prospective et se concentre sur la résolution de problèmes rencontrés dans des enquêtes. Par exemple, il peut être amené à analyser des disques durs ou d'autres supports partiellement détruits pour en retirer des informations. La difficulté s'accroît avec l'arrivée des smartphones ou des mémoires dites « flash ». La mémoire vive des terminaux commence ainsi à intéresser les enquêteurs alors que celle-ci n'avait aucun intérêt à l'époque des seuls PC.

Bien plus qu'une évolution de la criminalité ordinaire

Selon Eric Freyssinet, la criminalité organisée s'est intéressée à l'informatique en premier lieu, autour des années 2000, pour voler des voitures protégées par des moyens électroniques. Puis les réseaux criminels se sont aperçus qu'il était plus facile de voler de l'argent électronique que de braquer une banque. Enfin, les moyens numériques ont été mobilisés au service du crime ordinaire (échanges d'e-mails entre trafiquants...).

Mais les mafias traditionnelles sont aujourd'hui largement dépassées. « On a affaire à des individus qui vendent leurs services, parfois très spécialisés, à d'autres individus variables, voire, dans certains cas, des script-kiddies [des adolescents utilisant des kits de piratage pré-existant, NDLR] peuvent être utilisés à la façon de mûles pour tester des intrusions sur tel ou tel site. » Les réseaux d'alliance et de coopération sont donc très variables dans le temps, au contraire des hiérarchies strictes des vieilles mafias. La Génération Y a aussi laissé ses traces dans le crime...

L'enquête en elle-même peut être traditionnelle, en lien avec une criminalité classique : un ordinateur saisi dans une affaire de trafic de drogue par exemple. Les enquêteurs peuvent être amenés à saisir l'ordinateur en totalité et non pas à procéder à une copie bit-à-bit des disques durs pour des questions de délais : le temps de la garde à vue peut en effet être insuffisant pour procéder à l'analyse d'une machine.

L'enquête peut également être totalement numérique dans le cas de la lutte contre la cybercriminalité au sens strict. Le cas typique est celui de la cyberpédopornographie (échanges d'images et de vidéos pornographiques mettant en scène des enfants). Ce type de criminalité est bien souvent sans aucune contrepartie financière : les pédophiles s'échangent des images et des vidéos à la manière d'un troc visant à assouvir leurs désirs.

Big data, médias sociaux et criminalité

Big data, médias sociaux et criminalité

La pédopornographie est typique des enjeux de la cybercriminalité. Les volumes de données peuvent être considérables (des milliers de photographies ou de vidéos sur une même machine) et augmentent régulièrement. L'augmentation des volumes et l'accroissement des données numériques traitées par la criminels sont à la fois intéressantes et gênantes : d'un côté, toute nouvelle information peut faciliter l'enquête, de l'autre le traitement manuel devient impossible.

Même si des outils de veille assez semblable à ceux utilisés en veille économique (comme Advestisearch d'Hologram Industries) peuvent faciliter les choses, il y a souvent nécessité d'un gros travail manuel voire de terrain. En matière de pédopornographie, il est souvent nécessaire d'infiltrer les réseaux. « Il est cependant interdit d'inciter à commettre un délit » rappelle un gendarme spécialisé. Restant anonymes et agissant sous pseudonymes, en se faisant passer pour des mineurs ou bien pour des pédophiles, les enquêteurs peuvent repérer leurs homologues grâce à une liste des pseudonymes utilisés par les uns ou les autres. De la même façon, les criminels peuvent multiplier les pseudonymes et les recroiser n'est pas forcément aisé.

Un gendarme spécialisé indique : « il suffit de quelques minutes, sur un média social ou un forum, pour qu'un mineur soit approché par un adulte suspect ». Les gendarmes en charge de la lutte contre la pédopornographie sont suivis : ils peuvent consulter à tout moment un psychologue gendarme, une telle consultation étant obligatoire deux fois par an. Une mutation peut également être obtenue rapidement en cas de pression trop importante. Par contre la corruption des enquêteurs est exclue, contrairement à la lutte contre la drogue : la criminalité pédopornographique ne véhicule aucun argent.

Les services plus coopératifs que les constructeurs

La cyber-infiltration ou les « cyber-patrouilles » ne peuvent pas être utilisées dans toutes les procédures. Ces pratiques sont strictement encadrées et limitées à quelques délits. Les enquêtes contre les contrefaçons, le trafic de stupéfiants ou de médicaments, les incitations à la haine raciale, les jeux en ligne clandestins, les services de faux documents (cartes d'identité...), etc. empruntent le plus souvent des chemins procéduraux très classiques.

La collaboration avec les services en ligne est plutôt bonne : si on excepte les cas où un délit en France ne peut pas être poursuivi sur le lieu d'hébergement d'un site (par exemple : la publication d'une recette d'explosif sur un site canadien), la fermeture d'un compte Facebook ou l'obtention d'une adresse IP ne prennent que quelques heures au pire.

A l'inverse, la collaboration avec les fabricants de matériels est beaucoup plus difficile. Les constructeurs de smartphones ne révèlent que rarement les informations sur les composants que la gendarmerie veut analyser. Sous le prétexte de secrets industriels se cachent parfois des manques de maîtrise industrielle : les puces réellement employées peuvent varier d'une semaine à l'autre sur un même type d'appareil. La gendarmerie est alors contrainte de procéder par rétro-ingénierie.

Article rédigé par

Bertrand Lemaire, Rédacteur en chef de CIO

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire